抽象的

作者

标题

| Tor 是最大的匿名通信网络。最近的论文讨论了 Tor 洋葱路由器设计的漏洞并质疑 Tor 的有效性。这些漏洞越来越多地被去匿名化攻击所利用。多年来,攻击变得更加复杂和有效,增加了对可以部署在网络层、协议层或应用层的混合攻击的需求。我们将讨论已发布的 Tor 攻击并将其分类以供进一步分析。Tor 的自由和隐私原则也引入了一些道德漏洞。网络提供的掩护会吸引犯罪行为并导致声誉不佳。这导致律师对第四修正案的攻击和调整成为讨论的焦点。此外,Tor 处理财务不安全和对志愿者的依赖。为确保 Tor 的连续性,应通过激励匿名通信服务的进一步发展和研究,围绕网络构建动态生态系统。 关键词:Tor,洋葱路由,去匿名化,攻击,漏洞,基于律师的攻击,第四修正案 | B. Evers、J. Hols、E. Kula、J. Schouten、M. den Toom、RM van der Laan、 IR 博士。JA Pouwelse(主管) 荷兰代尔夫特理工大学计算机科学系 | Tor 攻击十三年 |

我们生活在一个信息时代,任何拥有 Internet 连接的人都可以触手可及世界上的所有信息。虽然 Internet 扩大了共享信息的可能性,但也导致许多用户担心他们自己的私人信息,包括他们的浏览活动,可能会在未经他们许可和知情的情况下被窥探。随着对隐私和安全的日益关注,互联网用户寻求匿名其网络流量的方法。为了提供广泛的匿名通信服务,研究人员开发了基于洋葱路由的系统 Tor [128]。它是现存最大的匿名通信网络,在全球拥有 7000 多个不同的服务器节点[116]. 它为数十万互联网用户提供匿名通信服务,每天承载数 TB 的流量[95]。

Tor 最初是为美国海军开发的,用于保护政府通信[115]。如今,它是一个开源项目,被军方、记者、执法机构、活动家和许多其他人用于多种用途[128]。Tor 网络的匿名性吸引了任何想要保护自己的通信免受他人侵害、搜索敏感话题、避免监视、规避审查和保护隐私免遭身份窃贼 [128] 的人。它已成为信息时代保持隐私和言论自由的工具[93]. 尽管 Tor 项目的意图是好的,但它的名声却很差。正如任何不断发展的大型城市都会吸引犯罪分子一样,Tor 的发展及其提供的匿名性使该网络成为称为暗网的非法活动的藏身之处[84]。隐藏服务的一个众所周知的例子是丝绸之路,这是一个在 2013 年被 FBI 关闭的毒品销售网站[93]。管理员罗斯 · 乌布利希 (Ross Ulbricht) 因网站的化名创始人 “恐惧海盗罗伯茨”(Dread Pirate Roberts) 的指控而被捕,并被判处终身监禁[114] [71]。

Tor 的阴暗面已经引起了美国国家安全局和联邦调查局等政府组织的注意,他们认为 Tor 是一个特别感兴趣的目标[93]。由前 NSA 承包商 Edward Snowden 泄露的 NSA 文件显示,该组织监视使用 Tor 的没有经验的人,他们可能不了解 Internet 安全,并且 NSA 可以通过他们在 Tor 网络中立足[93]。现在政府组织甚至正在寻找一种方法来调整第四修正案的法律检查,以便能够合法地破解连接到 Tor [58] 的用户。

与此同时,Tor 的日益普及导致网络上越来越多的去匿名攻击的发展。这些攻击变得越来越先进和有效 [87]。其中最著名的攻击是 Sybil 攻击,它基于这样一种想法,即任何依赖分布式信任实体的系统都可以冒充多个身份[87] [82]。这涉及向 Tor 添加大约 115 个被破坏的计算机服务器,并确保它们被用作入口守卫 [8]。服务器占据了网络防护能力的 6% 以上[69]. 这次攻击在 Tor 网络中引起了轰动,因为对手获得的信息足以将一些用户链接到特定的隐藏站点[8]。

这些最近的发展引发了对 Tor 的匿名性和安全性的质疑。Tor 并非 100% 匿名这一事实并不令人震惊,但它可能远没有大多数人认为的那么安全。我们将分析部署的 Tor 网络的技术、道德和财务漏洞。在本调查的第一部分,我们将了解 Tor 的网络设计和通信协议。然后我们将讨论目前已知的 Tor 攻击,并努力对其进行分类以供进一步分析。最后,将有一节介绍 Tor 可以更快地检测攻击的方式以及它应该如何在未来保护自己免受攻击者的侵害。在本调查的第二部分,我们将了解围绕 Tor 的道德问题。我们将关注围绕 Tor 滥用于广泛的犯罪用途和非法内容的道德问题。在最后一节中,我们将讨论 Tor 的财务不安全性以及网络的连续性对财务和非财务志愿者的依赖。

第 2 节对 Tor 网络设计进行了高级概述,并重点介绍了嵌入 Tor 协议中的许多漏洞。第 3 节分析了这些弱点并将它们呈现在威胁模型中。第 4 节概述了已发布的 Tor 攻击,其中每种攻击都根据假定的目标进行分类。第 5 节总结了如何更快地检测到攻击以及 Tor 在未来如何保护自己。第 6 节总结了可用于防止多种攻击的对策。第 7 节介绍了 Tor 中的许多道德漏洞。我们讨论了暗网对 Tor 的影响。第 8 节分析 Tor 的财务脆弱性和持续的资源匮乏。

Tor 网络基于低延迟洋葱路由设计,其中流量通过随机选择转发,将数据包装在多层加密(洋葱皮)中以保持不可链接性 [95]。在这种情况下,An 也称为_中继_、节点_或简称为路由器。每个流都可以以_伸缩方式_匿名地通过网络传输,这意味着每个路由器只知道路径中的前一个和下一个中继[87]。只有第一个中继,即_入口节点,知道流的来源。最后一个中继,出口节点, 是唯一知道客户端目的地的中继。之间的洋葱路由器仅交换加密信息[108]。数据使用对称加密技术包裹在层中,中继解开一层加密并将消息转发到电路中的下一个中继[104]。一个电路通常由三个继电器组成。

Tor 的洋葱路由设计概述

可信和可用列表在中央服务器上公布,称为 。此外,所有中继都保持与其他每个中继的连接[40]。

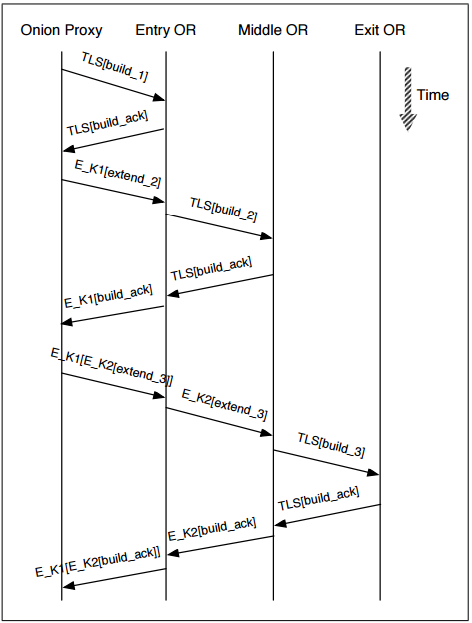

想要连接到 Tor 网络的用户可以使用 Tor Bundle。该软件包包含访问 Tor 网络所需的所有组件。客户端可以使用洋葱代理 (OP) [39]连接到 Tor 网络,该代理使用 SOCKS 协议[73]通过 Tor 网络建立客户端的 TCP 连接隧道。客户端的流通过_电路_通过 Tor 网络发送. 每当客户想要创建一个电路时,他们可以选择一个列表,并沿着所有这些中继逐步构建一个电路。联系列表中的第一个中继,即入口节点,并协商会话密钥。列表中的第二中继经由第一中继联系并且客户端和第二中继协商会话密钥。重复这个过程,直到到达列表中的最后一个中继;出口节点。使用 Diffie-Hellman 握手[39]协商会话密钥。

通过 Tor 网络向服务器发送消息是通过电路[39] 完成的。客户端使用电路中所有中继的会话密钥加密消息,从最后一个中继开始,一直到第一个中继。加密的数据包,称为_中继单元_,然后通过电路发送。电路中的每个继电器都能够解密或_剥离_最外层的加密。在出口节点,每个中继的加密被剥离,原始消息被发送到服务器。向后发送消息则相反。电路上的每个中继都使用与客户端协商的会话密钥对它收到的消息进行加密,并且客户端能够剥离所有加密层。

由于所有中继都列在目录服务器中,因此可以通过阻止所有中继的 IP 地址来轻松阻止对 Tor 的访问。为了在所有中继都被阻止的情况下也能访问 Tor 网络,引入了_网桥_[85]。网桥是未在目录服务器中列出的。桥梁管理局列出了所有桥梁。Bridge Authority 限制对网桥信息的访问,以防止网桥被阻塞。

电路创建

Tor 中隐藏服务通信的正常设置